jueves, 15 de diciembre de 2016

miércoles, 7 de diciembre de 2016

CONVERTIR DECIMALES A BINARIO Y VICEVERSA

Para pasar de decimal a binario hay que dividir entre 2 todo lo que se pueda y hay que poner los restos de cada división que son 0 o 1 y el coeficiente de la ultima división y se ponen en orden de derecha a izquierda.

Para pasar de binario a decimal los 0 no se cuentan solo se cuentan los 1 se hace de derecha a izquierda cogemos los números de uno en uno y los multiplicamos por dos (el primero por dos con base cero, el segundo por dos con base uno, el tercero por dos en base dos y así sucesivamente) y luego se suman todos.

Para pasar de binario a decimal los 0 no se cuentan solo se cuentan los 1 se hace de derecha a izquierda cogemos los números de uno en uno y los multiplicamos por dos (el primero por dos con base cero, el segundo por dos con base uno, el tercero por dos en base dos y así sucesivamente) y luego se suman todos.

jueves, 1 de diciembre de 2016

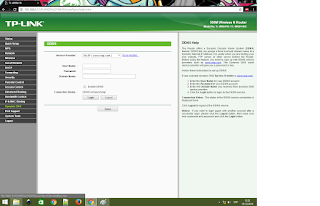

PROTOCOLO TCP/IP

Muchos usuarios han oído hablar de la dirección IP, desconociendo que es una parte de un protocolo de internet denominado TCP/IP. En general, está en todos los ordenadores y en todos los los dispositivos que se conectan a una red, así como los encaminamiento, encargándose de retransmitir datos desde un ordenador a otro pasando por todos los dispositivos de encaminamiento necesarios.

TCP está implementado solo en los ordenadores, encargándose de suministrar al nivel IP los bloques de datos y de comprobar que han llegado correctamente a su destino.

Cada ordenador debe tener una dirección IP válida para toda la red y no puede haber dos iguales dentro de la misma red. Además, cada proceso abierto que use internet debe tener un puerto o dirección local dentro de cada ordenador, para que TCP entregue los datos a la aplicación adecuada. De esta forma, podemos navegar por varias páginas web a la vez que leemos el correo electrónico o realizamos una sesión de chat y utilizamos un sistema de mensajería instantánea.

TCP/IP utiliza una dirección de 32 bits en su version 4 -Ipv4-, que es la utilizada ampliamente en la actualidad a nivel privado para identificar una máquina y la red a la que está conectada. Únicamente el NIC asigna las direcciones IP a las redes que están conectadas directamente a internet. En general, los usuarios domésticos y de pequeñas y medianas empresas utilizan redes privadas, con lo que las direcciones IP son diferentes y estarán dentro de unos valores determinados para que todo funciones bien.

Hay cuatro formatos para la dirección IP, cada uno de los cuales se utiliza dependiendo del tamaño de la red. Los cuatro formatos son la clase A hasta clase D, aunque hay una clase E para uso experimental.

Sin embargo, las direcciones IP de 32 bits se representan en cuatro conjuntos de 8 bits, con un total de 32 bits. Por comodidad, estos bits se representan como si estuviesen separados por un punto, por lo que el formato de dirección IP puede ser X.Y.Z.M. Así, si en lugar de poner dirección IP en binario la expresamos en decimal, tendremos cuatro conjuntos de números, que van del 0 al 25.

La clase se identifica mediante las primeras secuencias de bits, a partir de los tres primeros bits.

En redes locales se suelen utilizar direcciones de clase C, aunque pueden utilizarse los rangos de direcciones indicados a continuación (este rango no estará nunca conectado directamente a internet; por tanto, será utilizado por usuarios particulares y empresas que tienen contratados sus servicios a un operador de telecomunicaciones que proporciona acceso a internet):

- Clase A: 10.0.0.0 a 10.255.255.255

- Clase B: 172.16.0.0 a 172.31.255.255

- Clase C: 192.168.0.0 a 192.168.255.255

Una de las ventajas que ofrece el direccionamiento IP es el uso de direcciones de difusión (broadcast addresses), que hacen referencia a todos los equipos (host) de la misma red. Según el estándar, cualquier dirección local compuesto toda por 1 está reservada para difusión (broadcast). Por ejemple, una dirección que contenga treinta y dos 1 se considera un mensaje difundido a todas las redes y a todos los dispositivos. Es posible difundir en todas las máquinas de una red, poniendo a 1 toda la dirección local, de manera que la dirección 172.16.255.255 para una red clase B se recibiría en todos los dispositivos de la red, pero los datos no saldrían de dicha red.

Se hace necesario identificar con una dirección a cada uno de los ordenadores de la red para poder controlar el tráfico de datos, ya que de este modo se conoce exactamente el origen y el destino de estos datos. La dirección IP tiene que ser distinta en cada ordenador. Los números que componen una dirección IP indican las divisiones dentro de la red, de modo que el último número es el que distingue a los ordenadores individuales.

En el entorno internet, una subred es un conjunto de ordenadores que están conectados a través de un switch. Las señales transmitidas a través de la subred se escuchan en todas las estaciones conectadas a ella. Para ello, es preciso que la dirección de los ordenadores de una misma subred se construya componiendo una parte, que es común a todos, o una dirección de subred, y otra que identifica individualmente a cada máquina.

Existe otro elemento en la dirección que es la máscara de subred, que indica cuál de los cuatro valores cambia en los puestos de la red, que en el caso de una red de clase C, sería el último. En general, en la posición que varía se introduce el valor 0 y en las demás, el valor 255. En una red local normal de clase C, la máscara de subred necesaria sería 255.255.255.0

Actividad 4.17

Dirección IP: 192.168.88.20

Mascara de subred: 255.255.255.0

TCP está implementado solo en los ordenadores, encargándose de suministrar al nivel IP los bloques de datos y de comprobar que han llegado correctamente a su destino.

Cada ordenador debe tener una dirección IP válida para toda la red y no puede haber dos iguales dentro de la misma red. Además, cada proceso abierto que use internet debe tener un puerto o dirección local dentro de cada ordenador, para que TCP entregue los datos a la aplicación adecuada. De esta forma, podemos navegar por varias páginas web a la vez que leemos el correo electrónico o realizamos una sesión de chat y utilizamos un sistema de mensajería instantánea.

TCP/IP utiliza una dirección de 32 bits en su version 4 -Ipv4-, que es la utilizada ampliamente en la actualidad a nivel privado para identificar una máquina y la red a la que está conectada. Únicamente el NIC asigna las direcciones IP a las redes que están conectadas directamente a internet. En general, los usuarios domésticos y de pequeñas y medianas empresas utilizan redes privadas, con lo que las direcciones IP son diferentes y estarán dentro de unos valores determinados para que todo funciones bien.

Hay cuatro formatos para la dirección IP, cada uno de los cuales se utiliza dependiendo del tamaño de la red. Los cuatro formatos son la clase A hasta clase D, aunque hay una clase E para uso experimental.

Sin embargo, las direcciones IP de 32 bits se representan en cuatro conjuntos de 8 bits, con un total de 32 bits. Por comodidad, estos bits se representan como si estuviesen separados por un punto, por lo que el formato de dirección IP puede ser X.Y.Z.M. Así, si en lugar de poner dirección IP en binario la expresamos en decimal, tendremos cuatro conjuntos de números, que van del 0 al 25.

La clase se identifica mediante las primeras secuencias de bits, a partir de los tres primeros bits.

En redes locales se suelen utilizar direcciones de clase C, aunque pueden utilizarse los rangos de direcciones indicados a continuación (este rango no estará nunca conectado directamente a internet; por tanto, será utilizado por usuarios particulares y empresas que tienen contratados sus servicios a un operador de telecomunicaciones que proporciona acceso a internet):

- Clase A: 10.0.0.0 a 10.255.255.255

- Clase B: 172.16.0.0 a 172.31.255.255

- Clase C: 192.168.0.0 a 192.168.255.255

Una de las ventajas que ofrece el direccionamiento IP es el uso de direcciones de difusión (broadcast addresses), que hacen referencia a todos los equipos (host) de la misma red. Según el estándar, cualquier dirección local compuesto toda por 1 está reservada para difusión (broadcast). Por ejemple, una dirección que contenga treinta y dos 1 se considera un mensaje difundido a todas las redes y a todos los dispositivos. Es posible difundir en todas las máquinas de una red, poniendo a 1 toda la dirección local, de manera que la dirección 172.16.255.255 para una red clase B se recibiría en todos los dispositivos de la red, pero los datos no saldrían de dicha red.

Se hace necesario identificar con una dirección a cada uno de los ordenadores de la red para poder controlar el tráfico de datos, ya que de este modo se conoce exactamente el origen y el destino de estos datos. La dirección IP tiene que ser distinta en cada ordenador. Los números que componen una dirección IP indican las divisiones dentro de la red, de modo que el último número es el que distingue a los ordenadores individuales.

En el entorno internet, una subred es un conjunto de ordenadores que están conectados a través de un switch. Las señales transmitidas a través de la subred se escuchan en todas las estaciones conectadas a ella. Para ello, es preciso que la dirección de los ordenadores de una misma subred se construya componiendo una parte, que es común a todos, o una dirección de subred, y otra que identifica individualmente a cada máquina.

Existe otro elemento en la dirección que es la máscara de subred, que indica cuál de los cuatro valores cambia en los puestos de la red, que en el caso de una red de clase C, sería el último. En general, en la posición que varía se introduce el valor 0 y en las demás, el valor 255. En una red local normal de clase C, la máscara de subred necesaria sería 255.255.255.0

Actividad 4.17

Dirección IP: 192.168.88.20

Mascara de subred: 255.255.255.0

Actividad 4.18

Es un sistema de nomenclatura jerárquica para computadoras, servicios o

cualquier recurso conectado a Internet o a una red privada.

Valores DNS:

- 208. 67. 222. 222

- 208. 67. 220. 220

- 156. 154. 70. 22

- 156. 154. 71. 22

- 8.8.8.8

- 8.8.4.4

Actividad 4.19

www.marca.com IP 193.110.128.109

www.youtube.com IP 216.58.201.142

www.facebook.com IP 31.13.83.36

www.pordede.com IP 158.69.4.75

www.blogger.com IP 216.58.211.201

ENCRIPTACIÓN

- WEP: es el sistema de cifrado incluido en el

estándar IEEE 802.11 como protocolo para redes Wireless que permite

cifrar la información que se transmite.

Autenticación mediante Clave Compartida: WEP es usado para la autenticación.

1 - La estación cliente envía una petición de autenticación al Punto de Acceso.

2 - El punto de acceso envía de vuelta un texto modelo.

3 - El cliente tiene que cifrar el texto modelo usando la clave WEP ya configurada, y reenviarlo al Punto de Acceso en otra petición de autenticación.

4 - El Punto de Acceso descifra el texto codificado y lo compara con el texto modelo que había enviado. Dependiendo del éxito de esta comparación, el Punto de Acceso envía una confirmación o una denegación. Después de la autenticación y la asociación, WEP puede ser usado para cifrar los paquetes de datos.

- WPA: es una solución de seguridad inalámbrica ofrecida por WiFi Alliance para solucionar las carencias de WEP.

- WPA2: es un sistema para proteger las redes inalámbricas que fue creado para corregir la vulnerabilidad detectada en el cifrado WPA.

Autenticación mediante Clave Compartida: WEP es usado para la autenticación.

1 - La estación cliente envía una petición de autenticación al Punto de Acceso.

2 - El punto de acceso envía de vuelta un texto modelo.

3 - El cliente tiene que cifrar el texto modelo usando la clave WEP ya configurada, y reenviarlo al Punto de Acceso en otra petición de autenticación.

4 - El Punto de Acceso descifra el texto codificado y lo compara con el texto modelo que había enviado. Dependiendo del éxito de esta comparación, el Punto de Acceso envía una confirmación o una denegación. Después de la autenticación y la asociación, WEP puede ser usado para cifrar los paquetes de datos.

- WPA: es una solución de seguridad inalámbrica ofrecida por WiFi Alliance para solucionar las carencias de WEP.

- WPA2: es un sistema para proteger las redes inalámbricas que fue creado para corregir la vulnerabilidad detectada en el cifrado WPA.

Suscribirse a:

Comentarios (Atom)